클라우드를 기반으로 WAN에 네트워크 보안을 융합한 기술인 SASE(Secure Access Service Edge, "쌔시"라고 읽음)가 최근 엄청나게 뜨고 있다. 이에 분석맨은 관련 공부하며 블로그에 SASE에 관한 모든 것을 정리해본다.

- SASE의 정의

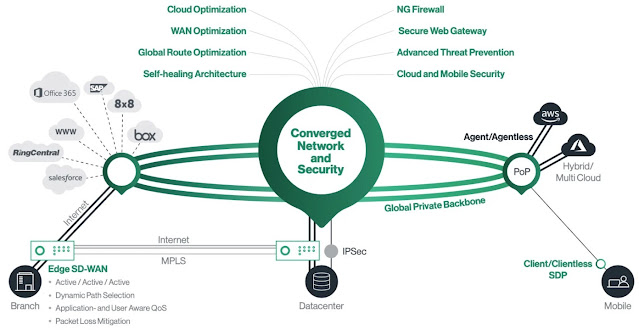

SASE는 가트너의 보안 분석전문가 닐 맥도널드(Neil McDonald)와 네트워크 분석전문가 조 스코루파(Joe Skorupa)가 내놓은 새로운 기술 카테고리다.SD-WAN, 액세스 제어, 보안을 결합해 만든 용어로 모든 요소가 클라우드 서비스로 통합된다. SASE는 기업의 네트워크와 보안 아키텍처를 민첩성이 강한 클라우드로 전환시킨다.

▶ 2019 Gartner Report - "The Future of Network Security Is in the Cloud"

Key Findings

✓ Network security architectures that place the enterprise data center at the center of connectivity requirements are an inhibitor to the dynamic access requirements of digital business.

✓ Digital business and edge computing have inverted access requirements, with more users, devices, applications, services and data located outside of an enterprise than inside.

✓ Complexity, latency and the need to decrypt and inspect encrypted traffic once will increase demand for consolidation of networking and security-as-a-service capabilities into a cloud- delivered secure access service edge (SASE, pronounced “sassy”).

✓ Inspecting and understanding data context will be required for applying a SASE policy.

✓ To provide low-latency access to users, devices and cloud services anywhere, enterprises need SASE offerings with a worldwide fabric of points of presence (POPs) and peering relationships.

- SASE의 출현 배경

SASE가 출현하게 된 배경에는 기업 트래픽의 변화에 기인한다. 클라우드의 출현과 SaaS 애플리케이션의 급속한 도입으로 네트워크 트래픽 패턴에 변화가 생겼다. 기업 사용자 트래픽이 데이터센터나 온프레미스(On-Premise) 보다 클라우드에 더 많아진 것이다.예를 들면, 기업에서 가장 많이 사용하는 이메일은 마이크로소프트 오피스365가 클라우드에서 서비스하면서 기업들은 더 이상 이메일 서버를 사내에 구축할 필요가 없어졌다. 또한, 세일즈포스(Salesforce), 서비스나우(ServiceNow), 구글 앱스(Google Apps), 드랍박스(Dropbox), 슬랙(Slack) 등 다양한 SaaS 앱과 서비스들이 생겼다.

그리고 아마존 AWS, 마이크로소프트 Azure, 구글 GCP의 출현으로 기업들은 서버조차도 클라우드로 옮기게 되었다.

이렇게 과거 기업이나 데이터센터 액세스 제어나 관리에 초점을 맞추던 IT 담당자들은 이제 인터넷이 연결된 어느 곳에서든 연결하는 사용자, 장치, 애플리케이션을 기반으로 액세스 제어나 보안 정책을 적용해야 하는 상황에 이르게 된 것이다.

→ Anywhere & Everywhere

- SASE의 특징

▶ 신원 중심

SASE의 핵심은 신원(Identity)이다. 모든 기업 자원에는 신원이 있다. 사람, 애플리케이션, 서비스, 장치는 모두 신원을 갖고 있다. 자원의 실체를 판단하는 기준은 물리적 위치가 아니라 바로 신원이다.포괄적이면서 다이내믹한 상황 인식 개념인 신원으로 모든 플로우의 리스크와 네트워크 서비스 프로필을 파악할 수 있다. 인증 방식, 보안위협 검사, 데이터 접근 인증을 결합한 결과를 의미 있게 만들 수 있다. 신원 ‘파악불가’는 순수 네트워크 벤더들의 특징이지만, 보안 업체에게는 '기본 판돈'이다. 보안과 네트워크가 융합되면, 접속하는 동안 신원을 중심으로 서비스 품질을 보장할 수 있고 리스크 기반 보안 통제기술을 적용할 수 있다.

▶ 클라우드 네이티브 아키텍처

SASE는 클라우드에서 만들어진 서비스형 모델이라는 핵심 특성을 갖는다. 클라우드 네이티브의 아키텍처에는 탄력성, 적응성, 자가치료, 자가관리 등의 핵심 특성이 있다. SASE를 사용하려면 클라우드를 구성하는 클라우드 가상 접속 포인트(PoP) 망이 구축돼야 한다.PoP 공급자 소프트웨어로 네트워크와 네트워크 보안을 서비스 형태로 공급한다. 그리고 컴퓨터 노드를 추가하면서 변화하는 트래픽 양에 적응하는 방식의 순조로운 확장이 가능해야 한다. PoP 소프트웨어는 IT의 개입 없이도 업그레이드를 통해 새로운 기능을 더할 수 있고 버그 수정도 할 수 있다. 또한 클라우드 아키텍처는 자동으로 장애가 발생한 노드와 PoP에서 정상 노드로 전환할 수 있는 자가치료 기능을 반드시 포함해야 한다.

이러한 기능은 가상 어플라이언스를 클라우드에서 운영한다고 해서 가능한 것이 아니다. 어플라이언스란 단일 고객(싱글 테넌트)을 위해 설계됐기 때문에 탄력성과 자가치료 기능을 가지기에는 클라우드 조정 레이어가 충분하지 않다. 재래식 포인트 제품, 어플라언스 또는 클라우드 서비스를 엮는 방식은 서비스 품질과 성능에 영향을 줄 가능성이 크다.

▶ 글로벌 분산 구조

SASE 클라우드는 글로벌 분산 클라우드 플랫폼으로 구현된다. 고객의 엣지가 어디에 있든 완전한 네트워크와 보안 기능이 제공되도록 설계됐다. SASE 공급자는 PoP을 전략적으로 배치해 고객의 사업장, 클라우드 애플리케이션, 모바일 사용자 모두를 지원한다. 가트너에 따르면 SASE PoP는 AWS, 애저 등 퍼블릭 클라우드 서비스 공급자의 서비스 구역을 넘어 기업 엣지까지도 지연이 낮은 서비스를 제공해야 한다.* 함께 읽어보면 좋은 관련 글: 2020년 클라우드 도입에 영향을 주는 4가지 트렌드

글로벌 클라우드 플랫폼을 구축하려면 서비스 공급자는 PoP을 클라우드와 실제 데이터센터 모두에 신속하게 구축할 역량을 갖춰야 하고, WAN과 클라우드 접속을 지원할 수 있는 고가용성과 리던던트 접속을 보장해야 하며, 엣지 전체에 엔드-투-엔드 보안과 최적화 기술을 적용할 수 있어야 한다.

글로벌 클라우드 플랫폼을 구축하려면 서비스 공급자는 PoP을 클라우드와 실제 데이터센터 모두에 신속하게 구축할 역량을 갖춰야 하고, WAN과 클라우드 접속을 지원할 수 있는 고가용성과 리던던트 접속을 보장해야 하며, 엣지 전체에 엔드-투-엔드 보안과 최적화 기술을 적용할 수 있어야 한다.

▶ 엣지 전체

SASE는 모든 종류의 엣지를 지원하는데, WAN은 물론 모바일, 클라우드, 엣지 컴퓨팅까지 광범위하다. SASE는 개별 사용자와 디바이스를 클라우드 기반 서비스로 연결한다. 모든 기업 엣지를 똑같이 지원하는 것은 SASE만의 특징이다.

네트워크와 보안에 클라우드 우선 방식을 채택함으로써 네트워크 최적화, 보안 위협 방지 등 수많은 공통의 기능을 엣지에서 분리해 클라우드 안에 배치한다.

예를 들면 기존 네트워크 보안 어플라이언스는 특정 장소에 위치하기 때문에 클라우드 또는 모바일 엣지 서비스에는 적합하지 않다. SASE는 이런 문제를 해결한다.

엣지 구현은 다양하게 할 수 있다. 물리적 장소는 SD-WAN 장치와 다수의 인터넷 링크를 사용해 대역폭을 최대로 늘려주고 QoS를 확보하며 접속 장애 또는 품질 저하를 극복한다. 모바일 사용자는 엔터프라이즈급 보호를 받고 데이터센터와 클라우드 내 애플리케이션에 최적화된 접속을 할 수 있도록 VPN 클라이언트 또는 VPN 클라이언트 없이 웹 접근을 한다. 클라우드 데이터 센터는 SASE 클라우드에 다수의 터널을 통해 연결되며, 모든 트래픽은 원천 엣지와 상관없이 보안이 적용되며 최적화된다.

- SASE의 필수 요소 및 기술

가트너는 SD-WAN, 서비스형 방화벽(FWaaS), 보안 웹 게이트웨이(Secure Web Gateway), 클라우드 보안 브로커(CASB), 제로 트러스트 네트워크 액세스(ZTNA)의 5가지를 필수 요소로 분류했고, 이 5가지 영역이 계속 발전하고 하나로 합쳐지면서 SASE가 된다고 설명한다. 아키텍처라기보다 프레임워크에 가까워 각종 추가 기술들(Micro Segmentation 등)이 더해지고 있다.▶ SD-WAN

SD-WAN의 핵심 기술은 기업이 비싼 MPLS 회선을 이용하지 않고 저렴한 인터넷 회선을 이용해 고성능 사설 오버레이 네트워크를 만들어준다.

* 참고:

SD-WAN 2.0: 기업 가상 사설망의 새로운 옵션 (넷매니아즈)

FWaaS(Firewall as a Service)는 URL 필터링, 지능형 지속 위협(APT), 침입 방지 시스템(IPS), DNS 보안과 같은 액세스 제어를 포함하는 고급 레이어7/차세대 방화벽(NGFW) 기능을 제공하는 '클라우드 방화벽(Cloud Firewall)'이다. 다른 'aaS(as a Service)' 유형처럼 클라우드에서 작동하고 인터넷을 통해 접근하며, 제3자 업체가 이를 서비스로 제공하고 유지한다.

▶ 서비스형 방화벽(FWaaS)

▶ 보안 웹 게이트웨이(Secure Web Gateway)

이러한 게이트웨이는 최소한 URL 필터링, 악성 코드 탐지, 인스턴트 메시징 등과 같은 웹 기반 애플리케이션에 대한 제어가 포함되어야 한다. 또한, 보안관리·리포팅 기능, 정보유출방지(DLP) 솔루션도 포함된다.

최근에 출시되는 SWG는 클라우드 기반 악성코드 분석시스템 등과 연계, 보안의 위협을 최소화하는 방식을 취하고 있다.

※ SWG vs. WAF

- SWG: 내부 사용자 보호 (URL 필터링, DLP)

- WAF: 웹 애플리케이션이나 서비스를 외부 공격으로부터 보호

▶ 클라우드 보안 브로커(CASB)

CASB(Cloud Access Security Broker, 캐스비)는 클라우드 서비스 사용자와 클라우드 애플리케이션 사이에 위치하며 모든 활동을 모니터링하고, 보안 정책을 시행하는 온프레미스 또는 클라우드 기반 소프트웨어다.

CASB는 사용자 활동 모니터링, 잠재적으로 위험한 작업에 대한 경고, 보안 정책 준수 시행, 말웨어 자동 방지와 같은 다양한 서비스를 제공한다.

* CASB 주요 기능: 가시성, 데이터 보호, 위험 방어, 규제 준수

ZTNA(Zero Trust Network Access)는 인증된 사용자, 장치, 애플리케이션 트래픽만 조직 내의 사용자, 장치, 애플리케이션에 대한 액세스 권한이 부여되는 보안 아키텍처다. Zero Trust Security Model, Zero Trust Network Architecture, 혹은 Perimeterless Security라고도 알려져있다.

2010년 포레스트 리서치 부사장 겸 수석분석가 John Kindervag가 ZTNA 개념을 만든 것으로 보나, 그 이전에도 비슷한 개념과 연구가 있었다.

제로 트러스트의 기본 개념은 사용자, 장치, 애플리케이션 등이 회사 LAN과 같은 관리되는 회사 네트워크에 연결되어 있고 이전에 이미 확인된 경우에도 기본적으로 신뢰할 수 없어야 한다는 것이다. (Blacklist -> Whitelist 전환)

2019년 가트너는 SASE를 위한 핵심 기술로 ZTNA를 포함시켰다.

★ ZTNA 원칙: "신뢰하지 말고, 항상 확인하라 (never trust, always verify)"

☆ ZTNA 철학: 최소 권한(least privilege) 원칙, 소프트웨어 정의 경계(software-defined perimeters), 고급 보안 도구 및 정책(advanced security tools & policies)의 혼합

● ZTNA Architecture

▷ Endpoint-Initiated ZTNA ✓ Network-based

✓ VPN, NGFW

✓ SDP(Sofware Defined Perimeter, Black Cloud); ZTNA is a type of SDP.

- SDP Client, SDP Controller, SDP Gateway

▷ Service-Initiated ZTNA

✓ Cloud/Proxy-based

- Connector is used rather than a controller.

✓ Angentless, Web-browser-based

✓ SWG, CASB

* 참고:

- Facebook, Amazon, Apple and Google Executives Testify at House Hearing | NBC News (YouTube, 1:15:53~1:16:36)

- NSA 'Embracing a Zero Trust Security Model' (PDF)

- SASE의 장점 및 도입 효과

SASE의 장점은 우선 Secure Access라는 용어 그대로, 보안 액세스가 중요한 요소이자 장점이다. 코로나19로 인해 기업 사용자의 재택근무가 급증하고 직원들이 여기저기 흩어지면서, 이런 분산되고 클라우드에 접근하는 사용자에 대한 보안 접근과 통제는 SASE 솔루션의 가장 큰 도입 효과이자 장점이다.또한 아래와 같은 도입 효과가 있다.

▶ 민첩성:

IT는 SASE 아키텍처를 통해 최적화된 네트워크 성능과 강력한 보안 기능을 모든 사업장, 애플리케이션, 사용자에게 전달할 수 있다. 새로운 자원과 기능의 제공은 신속하고 간단하다. 딱 맞는 엣지 클라이언트를 설치하고 SASE 플랫폼에 플러그인 하면 회사 정책 그대로 네트워크와 보안을 관리할 수 있다.

▶ 협업:

IT팀은 네트워크와 보안의 융합을 통해 단일 인터페이스로 모든 기능과 정책을 관리한다. 공통 용어를 쓰며 네트워크와 보안 이벤트를 깊숙이 들여다 볼 수 있다. 여러 팀의 협업을 통해 가용성, 성능, 보안 요건이 모두 충족돼야 하는 현업의 서비스를 효과적으로 개선한다.

▶ 효율성:

SASE를 사용하는 IT팀은 온프레미스 인프라 관리의 부담에서 벗어날 수 있다. 물리적 토폴로지, 리던던시, 확장, 사이징, 업그레이드 업무가 확실하게 감소한다. IT는 이제 더 나은 서비스를 현업에 제공하는 한편, 귀중한 자원과 스킬을 통상적인 인프라 관리에 소모하지 않고 실질적인 현업 관련 문제에 집중할 수 있다.

▶ 비용 절감:

네트워크와 보안 스택이 단순화되고 여러 포인트 제품이 통합되면 벤더와 고객들은 인프라 운영에 드는 총비용의 절감을 경험할 수 있다.

- SASE 시장 상황

SASE 시장은 이제 막 시장을 형성하며 걸음마를 시작한 단계다. 벤더마다 구현 방식이나 플랫폼이 다르다. 또한 SASE 아키텍처는 위에서 가트너가 제시한 필수 요소인 5가지 기술이 융합되는 프레임워크에 가까워 이 기술들이 연계되어야 한다. 즉, SD-WAN, CASB, 제로 트러스트 보안 등 독자적인 시장을 형성하고 있는 기술 요소들이 융합되어 민첩성이 강한 종합 솔루션이 되어야 하는 도전이 있는 것이다.

가트너는 SASE 기술이 주류가 되기까지는 5~10년이 걸릴 것으로 예측했다. 하지만 현재 SASE는 많은 벤더들이 가장 관심을 가지고 투자를 하고 발전시키고 있는 분야라 빠르게 성장할 것으로 분석맨은 예측한다.

가트너는 SASE 기술이 주류가 되기까지는 5~10년이 걸릴 것으로 예측했다. 하지만 현재 SASE는 많은 벤더들이 가장 관심을 가지고 투자를 하고 발전시키고 있는 분야라 빠르게 성장할 것으로 분석맨은 예측한다.

※ 관련 뉴스

Comcast Gets SASE With Palo Alto Networks (SDxCentral)

많은 벤더들이 이 시장에 뛰어들고 있고, 최근 팔로알토 네트웍스(PAN)은 '클라우드제닉스(CloudGenix)'를 인수하여 프리즈마 액세스(Prisma Access) 솔루션에 통합하고 있고, 포티넷은 ‘OPAQ네트웍스’를 인수하여 SASE 플랫폼을 구축하고 있다.

아직은 SASE가 요구하는 서비스를 모두 제공하는 벤더는 드물지만, 아래와 같은 업체들이 언급되고 있다.

- SASE 벤더

많은 벤더들이 이 시장에 뛰어들고 있고, 최근 팔로알토 네트웍스(PAN)은 '클라우드제닉스(CloudGenix)'를 인수하여 프리즈마 액세스(Prisma Access) 솔루션에 통합하고 있고, 포티넷은 ‘OPAQ네트웍스’를 인수하여 SASE 플랫폼을 구축하고 있다.아직은 SASE가 요구하는 서비스를 모두 제공하는 벤더는 드물지만, 아래와 같은 업체들이 언급되고 있다.

▶ 아카마이(Akamai)

글로벌 CDN 업체로 잘 알려진 아카마이는 전 세계 곳곳에 4,000곳의 PoP를 두고 있으므로 최종 사용자와 데이터센터에 대한 접근성이 높다. 아카마이는 이미 보안 웹 게이트웨이(Secure Web Gateway)와 제로 트러스트 네트워크 액세스(ZTNA)를 제공하고 있다. CASB는 외부 파트너를 통해 제공되지만, FWaaS 및 SD-WAN은 고객이 자체적으로 마련해야 한다. 아카마이는 6개월 내에 악의적인 활동으로부터 모든 아웃바운드 트래픽을 보호하기 위해 보안 서비스를 추가하는 작업을 진행 중이다.▶ 아루바(Aruba)

HPE의 자회사인 아루바는 엣지 액세스를 포함한 네트워크 엣지용 하드웨어에 중점을 두고 있지만, 현재 SASE 제품 부문을 강화하고 있다. 아루바의 보안 제품 및 솔루션 마케팅 선임 관리자인 폴 카스피안에 따르면, 아루바에는 PoP와 서비스형 보안이 없다. 따라서 지스케일러(Zscaler), 맥아피(McAfee), 시만텍(Semantic), 체크포인트(Check Point), 그리고 클라우드 보안을 위한 다른 여러 업체와 협력관계를 맺었다.▶ 바라쿠다 네트웍스(Barracuda Networks)

바라쿠다는 SD-WAN부터 시작해서 FWaaS와 IPS, 맬웨어 스캔, 콘텐츠 필터링, 고급 위협 보호, DDoS 보호, 제로 트러스트 네트워크 액세스와 같은 네트워크 보안 서비스에 이르기까지 SASE를 위해 필요한 구성요소 대부분을 제공한다고 밝혔다. 유일하게 빠진 조각은 CASB다. 따라서 CASB는 고객이 자체적으로 추가해야 한다.▶ 케이토(Cato)

케이토는 가트너의 SASE 백서에 언급된 업체로, 600곳 이상의 SASE 고객 기업을 확보했다고 주장한다. 케이토에 따르면, 케이토 클라우드 서비스는 처음부터 클라우드 네이티브에 중점을 두고 구축됐으며, FWaaS, CASB, 보안 웹 게이트웨이, 제로 트러스트 네트워크 액세스가 포함된다. 케이토 클라우드의 기능 중 하나인 케이토 소켓은 SD-WAN 서비스를 제공할 수 있다. |

| <Cato Networks SASE architecture> |

▶ 시스코(Cisco)

시스코는 2020년 봄 무렵 WAN, 보안, 엣지 컴퓨팅 서비스를 하나의 클라우드 네이티브 SASE 패키지로 묶었다. 가트너는 이에 대해 “SASE 아키텍처를 향해 통합된 방식으로 더 많은 보안 기능을 제공하기 위한 견고한 로드맵”이라고 평했다. 이 패키지는 시스코 SD-WAN과 시스코 엄브렐라(Cisco Umbrella) 서비스를 결합하고, 여기에 듀오 시큐리티(Duo Security) 인수를 통해 확보한 제로 트러스트 보안과 클라우드락(Cloudlock) CASB를 더한 것이다.▶ 포스포인트(Forcepoint)

솔루션 및 플랫폼 마케팅 담당 부사장인 라비 스리니바산에 따르면, 포스포인트는 완전한 서비스형 SASE 보안 스택을 제공한다. 전 세계적으로 160곳의 PoP를 두고 있다. SD-WAN을 제공할 수 있지만 고객의 기존 네트워킹 서비스와의 파트너 구성도 가능하다. 포스포인트는 원격 브라우저 격리 기능을 파트너를 통해 제공한다.▶ 포티넷(Fortinet)

가트너는 포티넷의 SASE에는 SD-WAN(포티넷 시큐어 SD-WAN), FWaaS(포티게이트 차세대 방화벽용 포티가드 보안 서비스), 클라우드 액세스 보안 브로커(FortiCASB), 보안 웹 게이트웨이(포티게이트 SWG), 그리고 2020년 7월 OPAQ 인수를 통해 획득한 제로 트러스트 보안까지, 모든 SASE 요소가 포함되어 있다고 평가했다.▶ 매서지(Masergy)

매서지 서비스는 클라우드와 온프레미스 두 가지 형태로 모두 제공되며, 매니지드 SD-WAN 시큐어(Managed SD-WAN Secure) 플랫폼이 FWaaS, CASB, 보안 웹 게이트웨이를 포함한 대부분의 기본적인 SASE 보안 스택을 제공한다. 현재 자체 제로 트러스트 네트워크 액세스 기능을 구축 중이다. 매서지는 인공지능 및 머신러닝 기반의 보안 최적화를 제공한다.▶ 넷스코프(Netskope)

넷스코프는 SASE 기술에 힘입어 전년대비 80% 이상 성장했으며, CASB(넷스코프 CASB), 보안 웹 게이트웨이(넷스코프 Nxt Gen SWG), 제로 트러스트 네트워크 액세스(넷스코프 프라이빗 액세스) 등에 대한 가트너의 요구사항을 충족한다고 주장한다. FWaaS는 없지만 아리아카(Aryaka), VM웨어 벨로클라우드(VelocCoud), 실버 피크(Silver Peak), 버사 네트웍스(Versa Networks)를 포함한 파트너를 통해 SD-WAN을 제공한다.▶ 팔로알토 네트웍스(Palo Alto Networks)

팔로알토 네트웍스는 일부 SASE 기술력을 SD-WAN 전문 업체인 클라우드제닉스(CloudGenix)를 비롯한 인수합병을 통해 구축하고 있다. 그 외의 SASE 기능은 FWaaS, CASB, 제로 트러스트 네트워크 액세스를 포함한 팔로알토의 프리즈마 액세스(Prisma Access)의 일부분이다. 팔로알토는 구글 클라우드 또는 AWS와 협력해 필요한 클라우드 인프라를 제공한다.▶ VMware(VM웨어)

VM웨어는 기존 서비스를 기반으로 가트너가 SASE의 필수 요소로 분류한 5가지 기능을 VM웨어 SASE 플랫폼으로 묶어 제공한다. SD-WAN은 VM웨어 SD-WAN, 제로 트러스트 액세스는 VM웨어 시큐어 액세스(VMware Secure Access), CASB와 보안 웹 게이트웨이는 VM웨어 클라우드 웹 시큐리티(VMware Cloud Web Security), FWaaS는 NSX 서비스형 방화벽(NSX Firewall as a Service)이다.▶ 지스케일러(Zscaler)

가트너에 따르면, 지스케일러는 제로 트러스트 네트워킹을 통해 SASE 제공업체가 되기 위한 탄탄한 입지를 이미 구축하고 있다. FWaaS는 지스케일러 클라우드 방화벽(Zscaler Cloud Firewall), 보안 웹 게이트웨이는 지스케일러 인터넷 액세스(Zscaler Internet Access), 제로 트러스트 네트워크 액세스는 지스케일러 프라이빗 액세스(Zscaler Private Access), CASB는 지스케일러 클라우드 액세스 시큐리티 브로커(Zscaler Cloud Access Security Broker)가 각각 담당한다. SD-WAN은 없지만 파트너를 통해 “원클릭 통합”과 “통합 온보딩 및 관리”를 제공한다.이제 네트워크 엔지니어가 온프레미스(On-Premise)와 클라우드(Cloud)를 '보안'과 융합할 수 있는 기술 역량이 요구되는 시대가 다가오고 있다.

* 참고 자료 및 출처

Gartner: The Future of Network Security Is in the Cloud (Valtix)

SASE: A sassy future of network security in cloud defined by Gartner (Cloud Management Insider)

SASE: A sassy future of network security in cloud defined by Gartner (Cloud Management Insider)

✓ ZTNA

✓ FWaaS

✓ SWG

✓ CASB

✓ SDP

오랜만에 들어와 보는데 자료가 좋습니다. 감사합니다. 잘 지내시고 미국가면 뵙지요.

ReplyDelete누구신지 모르겠지만, 관심 가져주셔서 감사합니다. 오시면 꼭 연락해주세요.

Delete